一、iptables相关概念

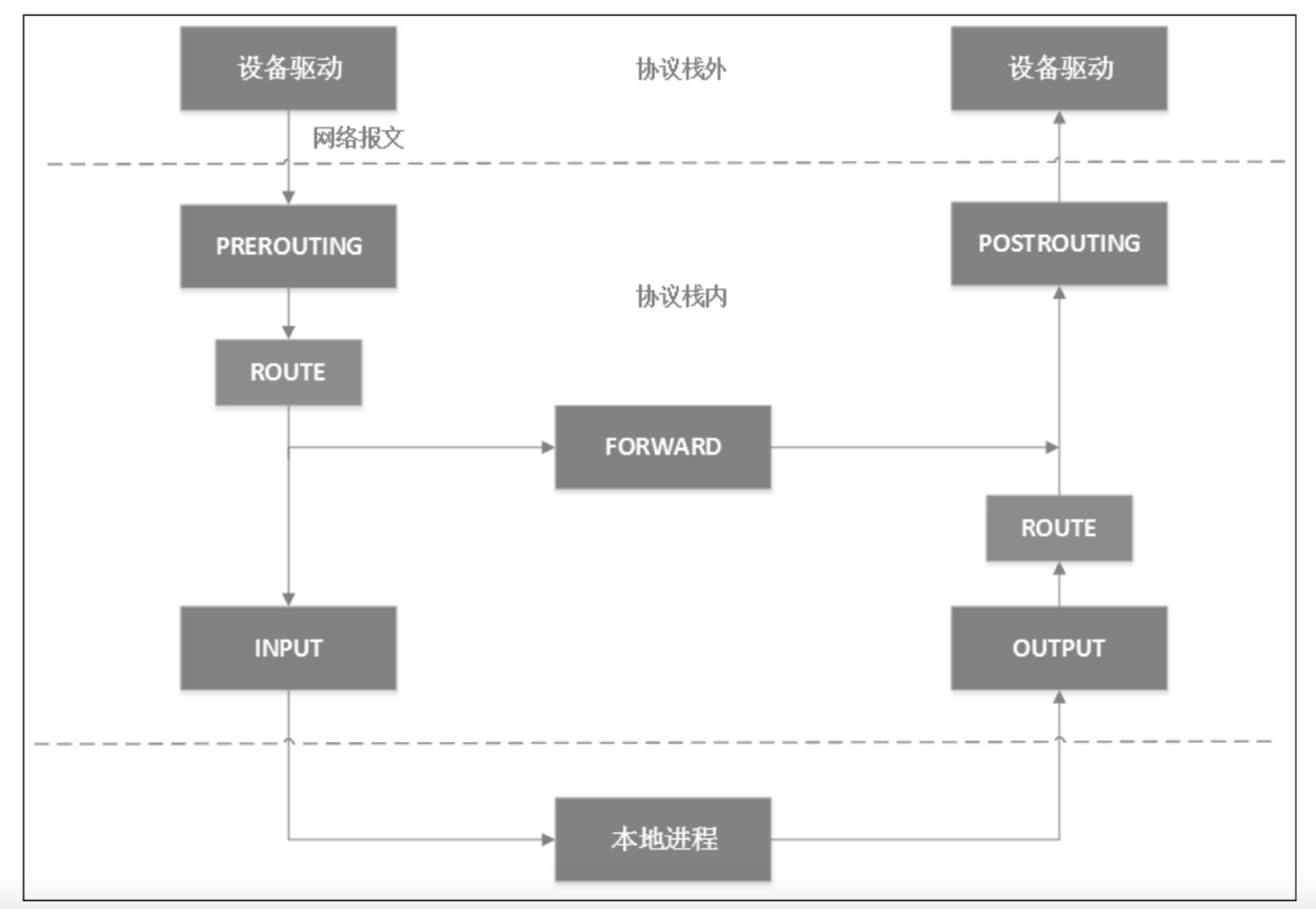

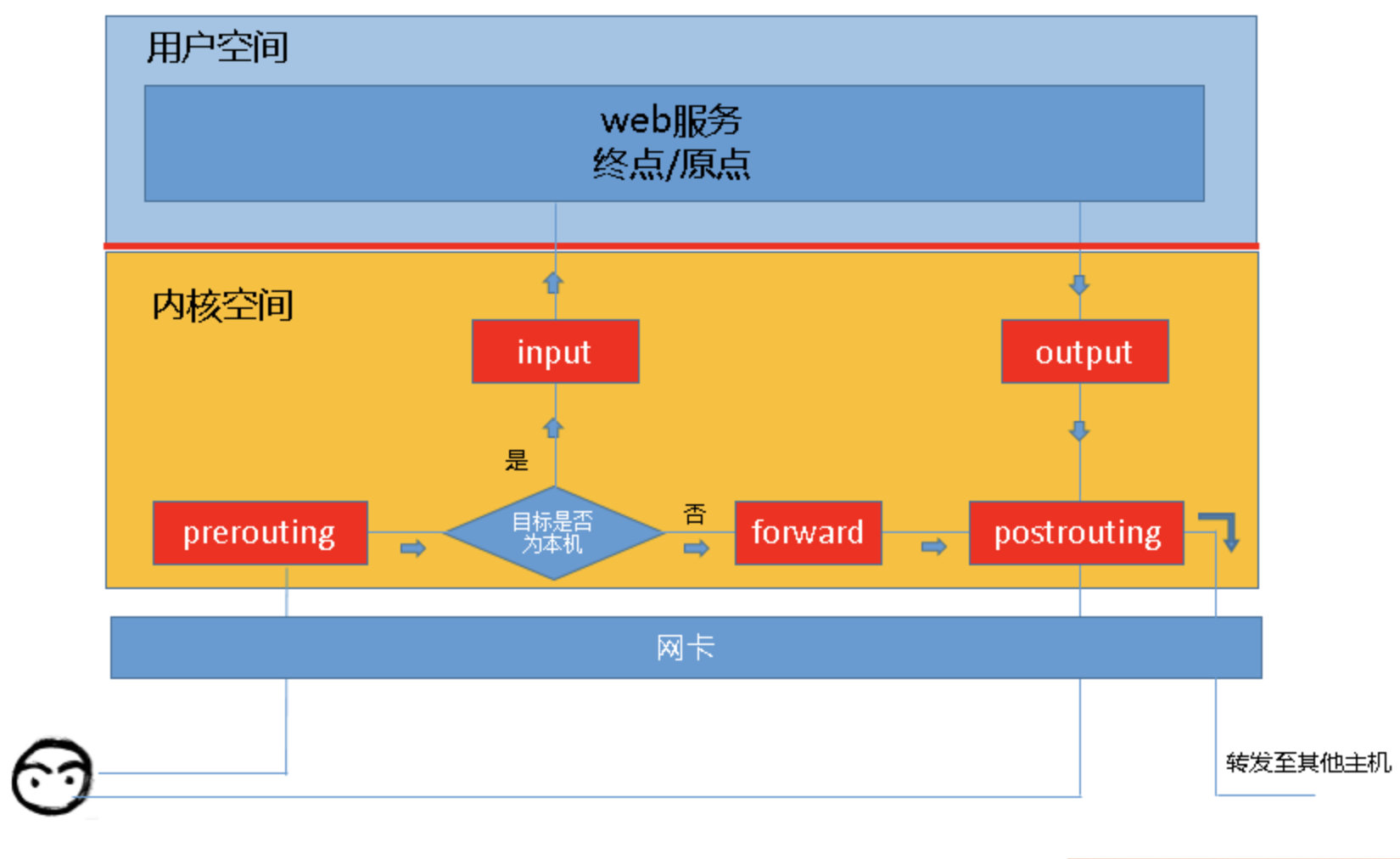

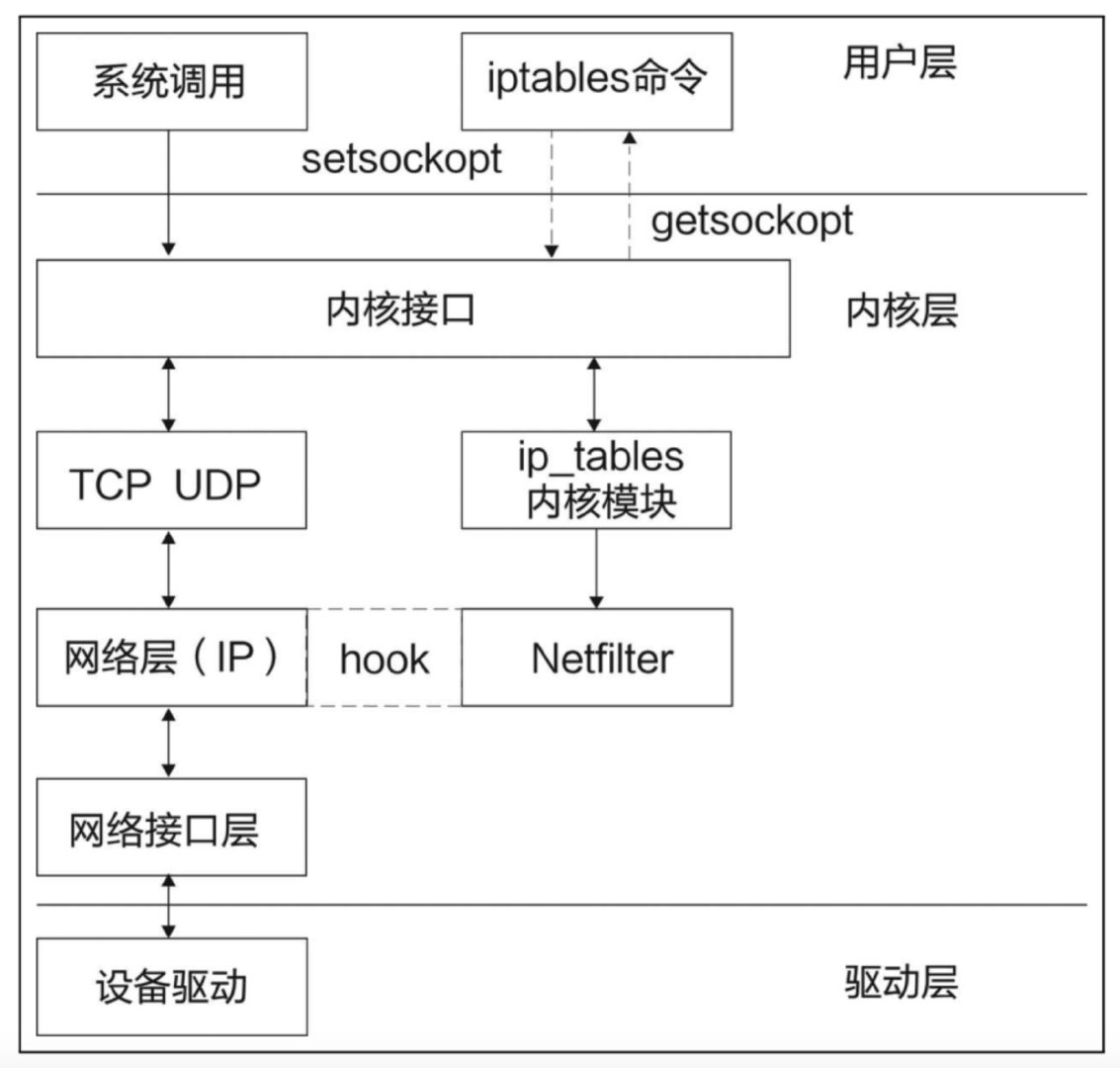

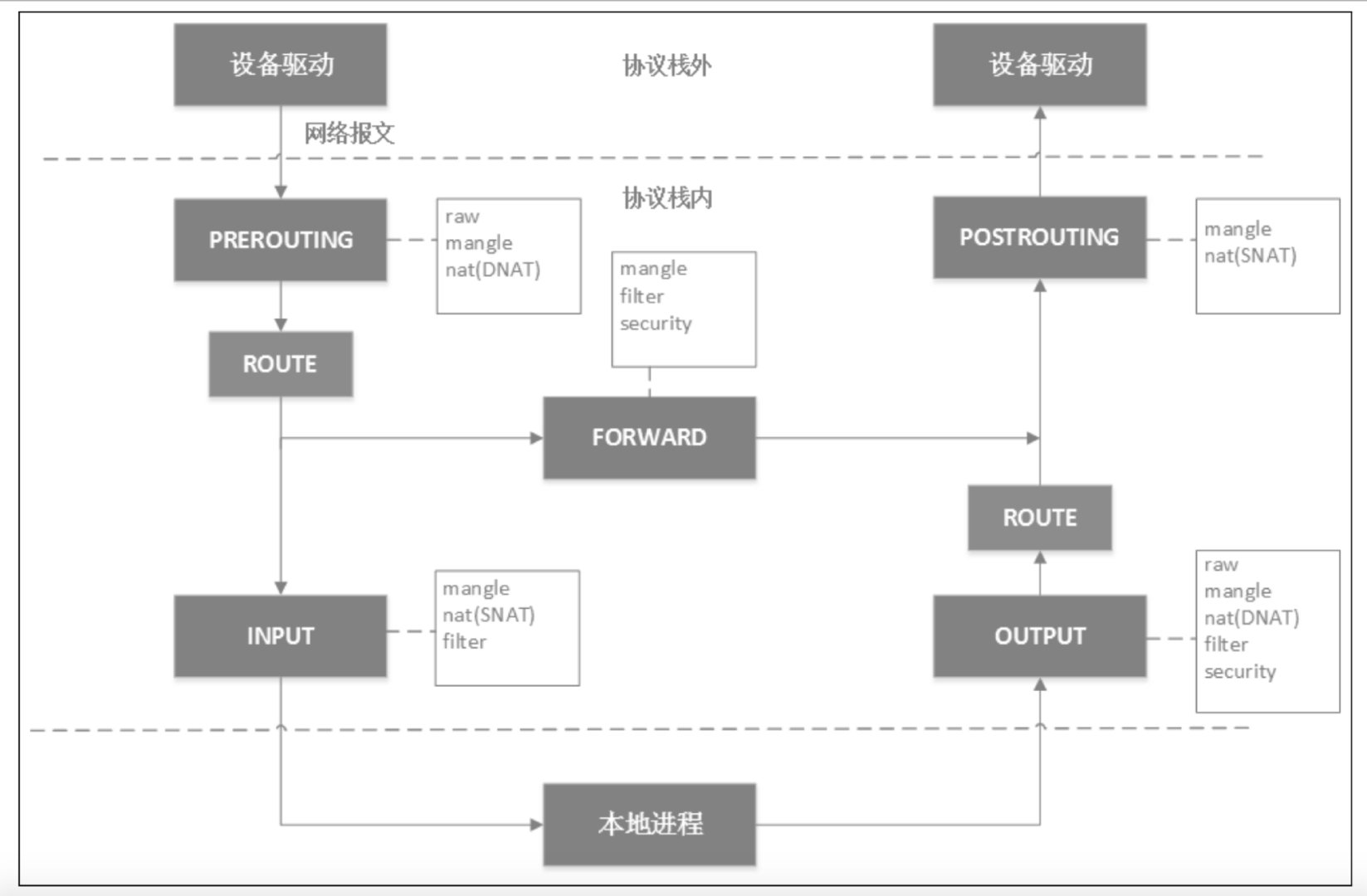

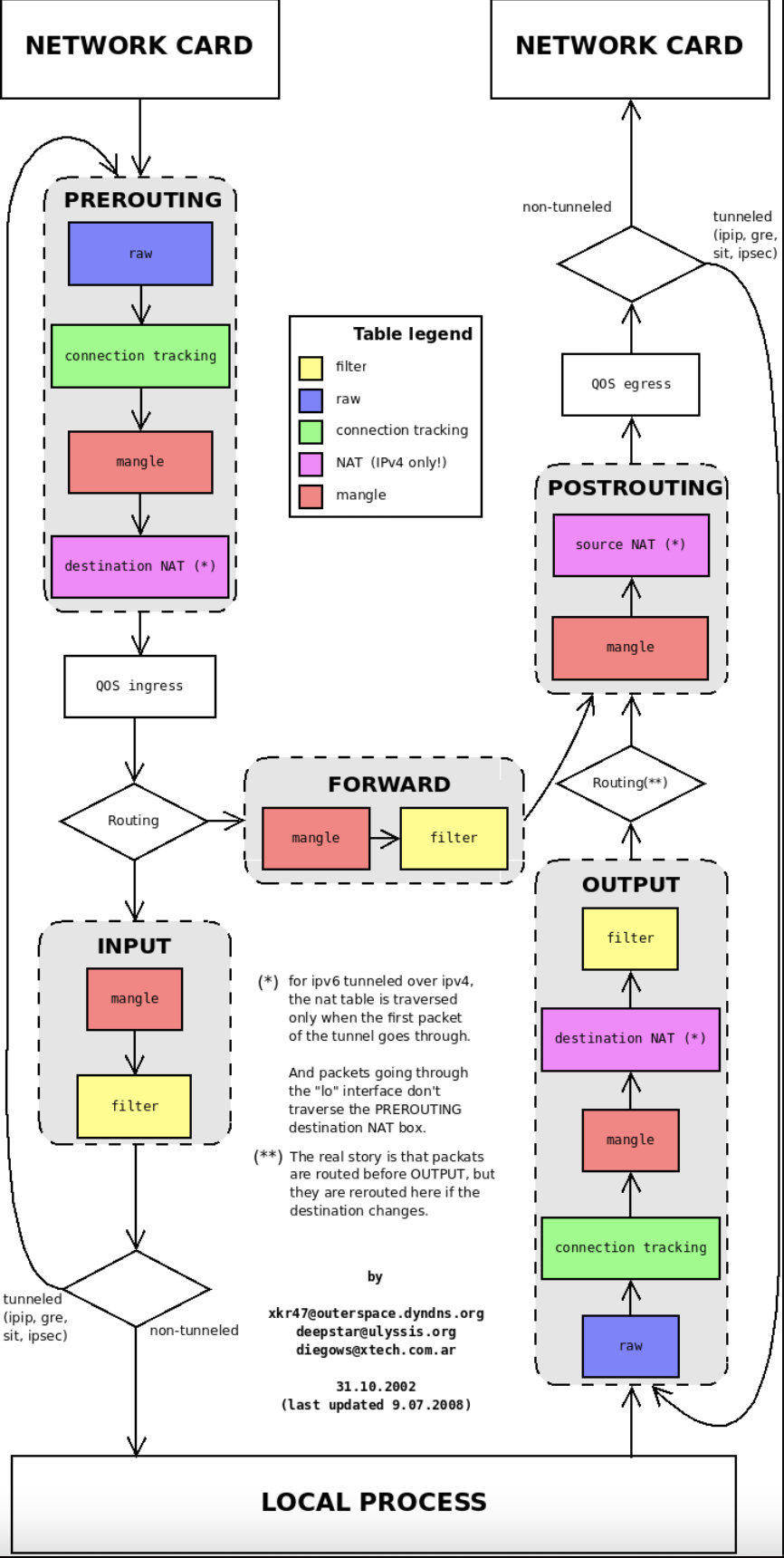

iptables的底层实现是netfilter,整个流程图如下图所示。

当网卡上收到一个包送达协议栈时,最先经过的netfilter钩子是PREROUTING,如果确实有用户埋了这个钩子函数,那么内核将在这里对数据包进行目的地址转换(DNAT)。不管在PREROUTING有没有做过DNAT,内核都会通过查本地路由表决定这个数据包是发送给本地进程还是发送给其他机器。如果是发送给其他机器(或其他network namespace),就相当于把本地当作路由器,就会经过netfilter的FORWARD钩子,用户可以在此处设置包过滤钩子函数,例如iptables的reject函数。所有马上要发到协议栈外的包都会经过POSTROUTING钩子,用户可以在这里埋下源地址转换(SNAT)或源地址伪装(Masquerade,简称Masq)的钩子函数。如果经过上面的路由决策,内核决定把包发给本地进程,就会经过INPUT钩子。本地进程收到数据包后,回程报文会先经过OUTPUT钩子,然后经过一次路由决策(例如,决定从机器的哪块网卡出去,下一跳地址是多少等),最后出协议栈的网络包同样会经过POSTROUTING钩子。

二、iptables三板斧 table, rule, chain

iptables的工作流程如下图所示,

五张链

- INPUT: 处理输入本地进程的数据包

- OUTPUT: 处理输入本地进程的输出数据包

- FORWORD: 处理转发到其他机器/network namespace的数据包

- PREROUTING: 目的地址转换DNAT

- POSTROUTING: 原地址转换SNAT

五张表

- raw: 去除数据包连接追踪机制

- fileter: 控制到达某条链上的数据包是继续放行、直接丢弃(drop)或拒绝(reject)

- nat: 修改数据包的源和目的地址

- mangle: 修改数据包的IP头信息

- security: ….

规则动作

- ACCEPT: 将数据包放行,进行完此处理动作后,将不再比对其它规则,直接跳往下一个规则链

- REJECT: 拦阻该数据包,并传送数据包通知对方

- DROP: 丢弃包不予处理,进行完此处理动作后,将不再比对其它规则,直接中断过滤程序

- REDIRECT: 将包重新导向到另一个端口(PNAT),进行完此处理动作后,将会继续比对其它规则。(iptables -t nat -A PREROUTING -p tcp –dport 80 -j REDIRECT –to-ports 8080)

- SNAT: 改写封包来源 IP 为某特定 IP 或 IP 范围,可以指定 port 对应的范围,进行完此处理动作后,将直接跳往下一个规则链。通过

--to-source指定SNAT转换后的地址(iptables -t nat -A POSTROUTING -p tcp-o eth0 -j SNAT –to-source 194.236.50.155-194.236.50.160:1024-32000) - DNAT: 改写封包目的地 IP 为某特定 IP 或 IP 范围,可以指定 port 对应的范围,进行完此处理动作后,将会直接跳往下一个规则链。通过

--to-destination指定DNAT转换后的地址(iptables -t nat -A PREROUTING -p tcp -d 15.45.23.67 –dport 80 -j DNAT –to-destination 192.168.1.1-192.168.1.10:80-100) - MASQUERADE: 改写封包来源 IP 为防火墙 NIC IP,可以指定 port 对应的范围,进行完此处理动作后,直接跳往下一个规则链。这个功能与 SNAT 略有不同,当进行IP伪装时,不需指定要伪装成哪个IP,IP 会从网卡直接读取,当使用拨接连线时,IP 通常是由ISP公司的 DHCP 服务器指派的,这个时候 MASQUERADE 特别有用

- MARK: 将封包标上某个代号,以便提供作为后续过滤的条件判断依据,进行完此处理动作后,将会继续比对其它规则

- RETURN: 结束在目前规则链中的过滤程序,返回主规则链继续过滤

- QUEUE: 封包放入队列,交给其它程序处理

- MIRROR: 镜射封包,也就是将来源IP与目的地IP对调后,将封包送回,进行完此处理动作后,将会中断过滤程序

- LOG: 将封包相关讯息记录在

/var/log中

注意点

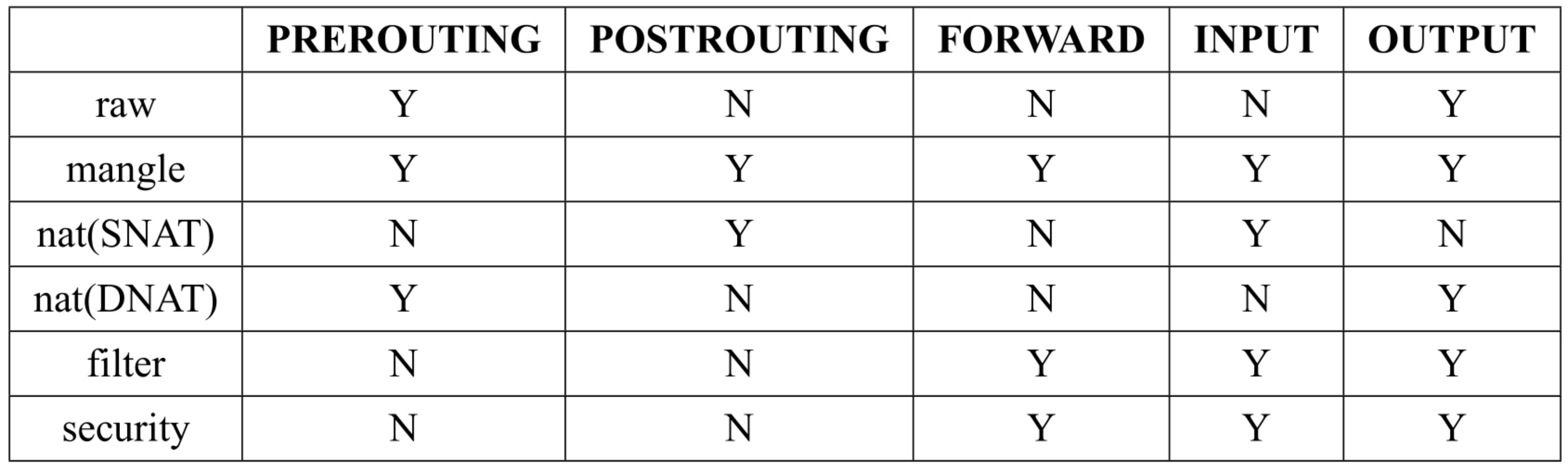

表的优先级从高到低是:raw、mangle、nat、filter、security。

iptables支持用户自定义链, 不支持用户自定义表。

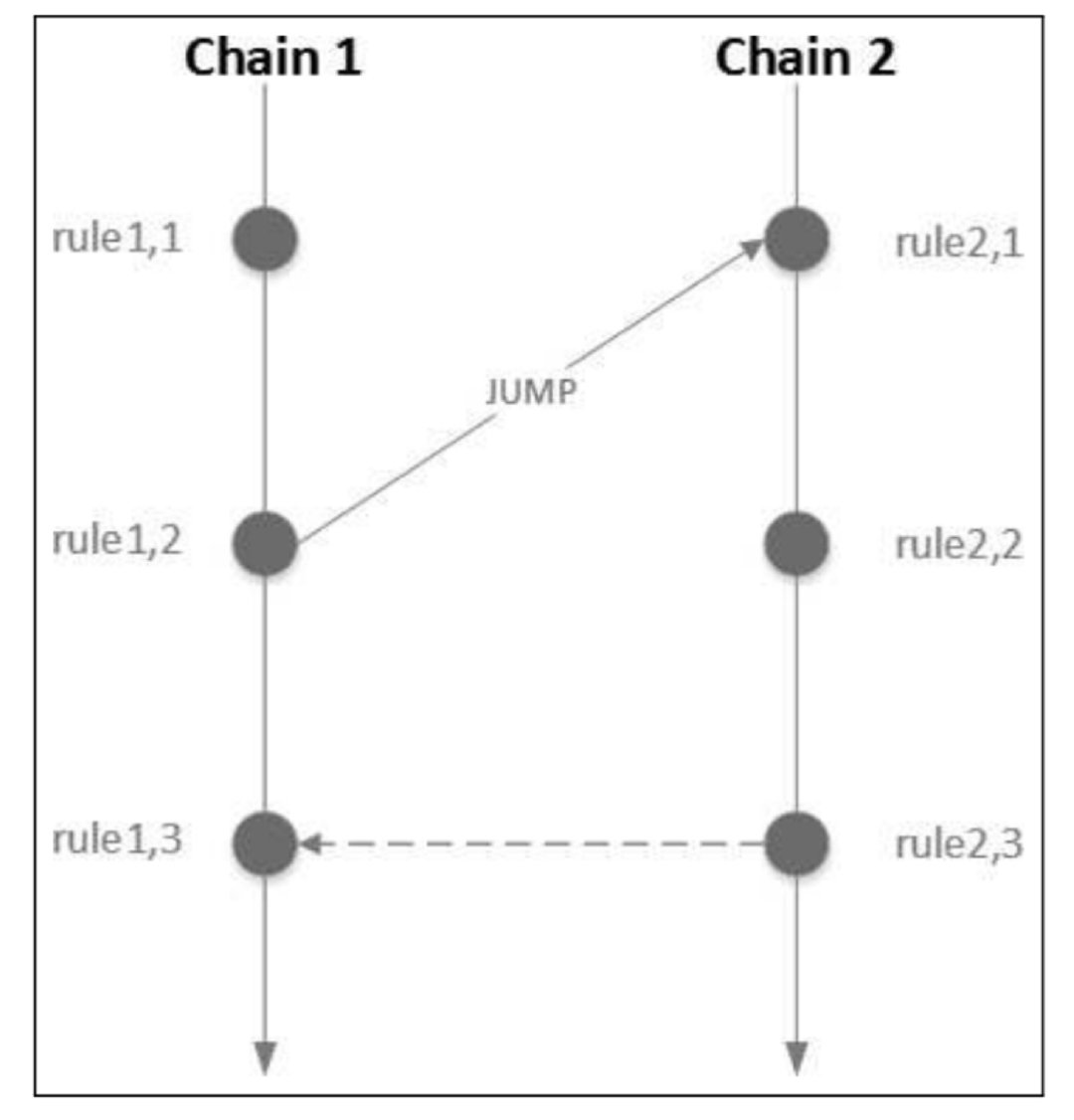

不是每个链上都能挂表,关系如下图

iptables的每条链下面的规则处理顺序是从上到下逐条遍历的,除非中途碰到DROP,REJECT,RETURN这些内置动作。如果iptables规则前面是自定义链,则意味着这条规则的动作是JUMP,即跳到这条自定义链遍历其下的所有规则,然后跳回来遍历原来那条链后面的规则

查询iptables时,默认是filter表

drop 跟reject区别

- reject 动作会返回一个拒绝(终止)数据包(TCP FIN或UDP-ICMP-PORT-UNREACHABLE),明确的拒绝对方的连接动作。 连接马上断开,Client会认为访问的主机不存在。

- DROP动作只是简单的直接丢弃数据,并不反馈任何回应。需要Client等待超时。

数据经过的流程图

三、iptables常见命令

命令格式

iptables command chain chain_name options

iptables 参数

1 | Usage: iptables -[ACD] chain rule-specification [options] |

查询

iptables –line-numbers -t 表名 -n(不解析ip) -v(详细信息) -L 链名

删除iptables

- 先查看路由规则,iptables –line-numbers -nvL INPUT

- 清除路由规则, iptables -t tablename -D 链名 line-number (例如3)

iptables-save

iptables-save命令可以将内核中的当前iptables配置导出到标准输出中,可以通过IO重定向功能输出到文件,例如iptables-save > hello.txt 通过使用iptables-save能更直观的看懂iptables路由规则

参数

-t(–table): 指定iptables中的表

-c(–counters): 当前的数据包计数器和字节计数器信息

四、Netfilter路由选择

ip rule路由策略

ip rule命令用于设置路由策略,使用它不仅能够根据目的地址而且能够根据报文大小,应用或IP源地址等属性来选择转发路径。

ip rule 命令

1 | Usage: ip rule [ list | add | del ] SELECTOR ACTION |

ip rule 默认规则

在 Linux 系统启动时,内核会为路由策略数据库配置三条缺省的规则:

0:匹配任何条件,查询路由表local(ID 255),该表local是一个特殊的路由表,包含对于本地和广播地址的优先级控制路由。rule 0非常特殊,不能被删除或者覆盖。

32766:匹配任何条件,查询路由表main(ID 254),该表是一个通常的表,包含所有的无策略路由。系统管理员可以删除或者使用另外的规则覆盖这条规则。

32767:匹配任何条件,查询路由表default(ID 253),该表是一个空表,它是后续处理保留。对于前面的策略没有匹配到的数据包,系统使用这个策略进行处理,这个规则也可以删除。

ip route路由表

所谓路由表,指的是路由器或者其他互联网网络设备上存储的表,该表中存有到达特定网络终端的路径,在某些情况下,还有一些与这些路径相关的度量。路由器的主要工作就是为经过路由器的每个数据包寻找一条最佳的传输路径,并将该数据有效地传送到目的站点。

1 | ip route list table table_number |

ip route 默认路由表

linux 系统中,可以自定义从 1-252个路由表,其中,linux系统维护了4个路由表:

0#表: 系统保留表

253#表: defulte table 没特别指定的默认路由都放在改表

254#表: main table 没指明路由表的所有路由放在该表

255#表: locale table 保存本地接口地址,广播地址、NAT地址 由系统维护,用户不得更改

ip route 与 ip rule 关系

在Netfilter中,通过路由选择决定把包发送给本地进程还是经过Forward链转发到其他接口上。

上图中routing就是使用ip rule,ip route设置的规则,其中ip route配置的路由表服务于ip rule配置的规则。

以一例子来说明:公司内网要求192.168.0.100 以内的使用 10.0.0.1 网关上网 (电信),其他IP使用 20.0.0.1 (网通)上网。

首先要在网关服务器上添加一个默认路由,当然这个指向是绝大多数的IP的出口网关:ip route add default gw 20.0.0.1

之后通过 ip route 添加一个路由表:ip route add table 3 via 10.0.0.1 dev ethX (ethx 是 10.0.0.1 所在的网卡, 3 是路由表的编号)

之后添加 ip rule 规则:ip rule add fwmark 3 table 3 (fwmark 3 是标记,table 3 是路由表3 上边。 意思就是凡事标记了 3 的数据使用 table3 路由表)

之后使用 iptables 给相应的数据打上标记:iptables -A PREROUTING -t mangle -i eth0 -s 192.168.0.1 - 192.168.0.100 -j MARK –set-mark 3

参考文档

- http://www.zsythink.net/archives/1199 // iptables概念

- http://www.zsythink.net/archives/1493 // iptables查询

- https://blog.csdn.net/guochunyang/article/details/49867707 // iptables规则

- https://blog.csdn.net/u011537073/article/details/82685586 // iptables基础知识

- https://www.ichenfu.com/2018/09/09/packet-flow-in-netfilter/ // netfilter 数据流图

- https://blog.csdn.net/qq_26602023/article/details/106413909 // linux网络知识:路由策略(ip rule,ip route)